Sécurisé par nature

Depuis 2005, nous testons et construisons des solutions logiciels et matériels à partir de zéro.

Cette démarche rend nos produits non seulement efficaces et sûrs, mais aussi faciles à déployer au sein de votre organisation. Nos services de sécurité ont reçu la certification IEC 62443.

Pour en savoir plus, consultez notre présentation détaillée des services.

Expertise

Notre approche

Conception

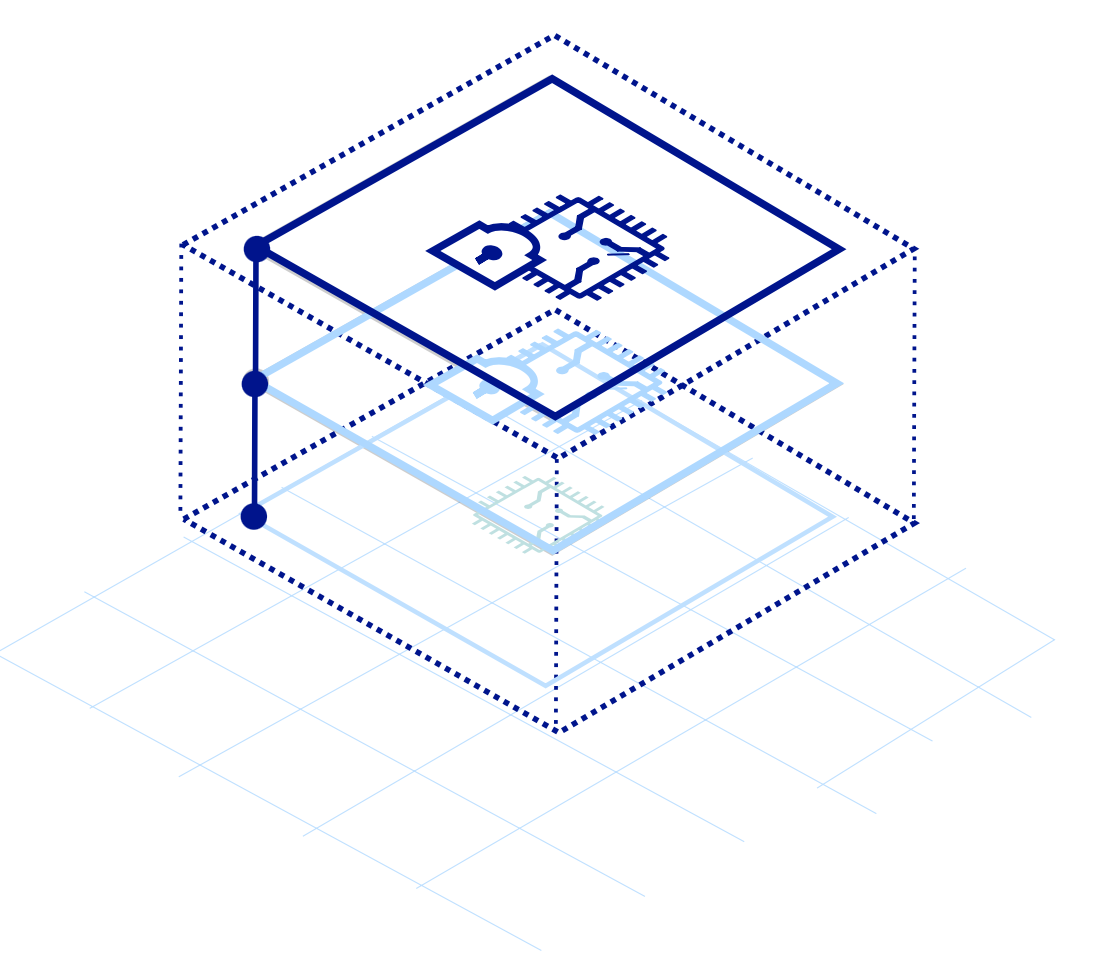

Comprendre et sélectionner les bonnes fonctionnalités offertes par les processeurs d'applications, pour parvenir à une conception sécurisée des produits.

La conception des produits.

- Il n'y a pas de mises à jour à distance - nous nous assurons que des composants corrects et sécurisés sont présents dès le départ

- Nous planifions à l'avance pour contenir les brèches avec une isolation intégrée, des diodes de données et une séparation des rôles

- Hardware, firmware, software : une conception orchestrée pour chaque couche de votre architecture

- Évaluation des risques et analyse des menaces intégrées

Développement

Prendre des produits sécurisés de la maquette à son déploiement.

- Développement matériel, micrologiciel et logiciel orchestré

- Développement avec un état d'esprit de cybersécurité, formé à casser du code, et à le défendre

- Responsable de la recherche, axé sur la production - ce que nous recueillons dans la perspicacité technique, nous l'appliquons dans le monde réel

- Évaluation des risques et analyse des menaces intégrées

La livraison

Les produits sécurisés sont gérables, maintenables et vérifiables. Notre processus de livraison garantit que le contrôle reste entre vos mains, avec une transparence totale du code, une documentation simple à interpréter et des déploiements testés.

- Solutions critiques de mission livrées selon les normes de production les plus strictes

- La livraison du code source complet

- Ateliers d'intégration et formation

Support

Les produits de l'entreprise sont conçus pour le long terme.

Nous oeuvrons avec une vision long termiste, en vous donnant des produits gérables et maintenables à court, moyen et long terme, par vous.

- Cycle de vie de développement sécurisé certifié CEI-62443-4-1

- Réaction aux incidents et remédiation aux vulnérabilités

- Coordination de la divulgation des vulnérabilités

- Amélioration des fonctionnalités et support continu de la sécurité

Nos produits

USB armory

Il peut sauvegarder des données et exécuter des applications fiables, empêchant tout accès ou exécution non autorisé. Surface d'attaque minimale, performances et capacités considérables.

Armory Drive

Notre solution de stockage chifré qui offre la commodité d'une clé USB sans compromettre la protection. Elle protège les clés de chiffrement de vos données, même lorsqu'elles sont accessibles à partir de dispositifs inconnus ou compromis.

Études de cas

Portefeuilles de crypto-monnaies

Nous avons conçu des solutions de séquestre innovantes pour les échanges de crypto-monnaies et les portefeuilles individuels, basées sur notre plateforme USB armory ou sur du matériel développé sur mesure. Nos solutions offrent le plus grand nombre de fonctionnalités transactionnelles modernes, avec une surface d'attaque considérablement réduite.

Enregistrement sécurisé des données

Nous avons développé des solutions personnalisées d'enregistrement de données certifiées IEC-62443 pour le déploiement à distance. Conçues pour être utilisées dans des systèmes maritimes, aéronautiques et automobiles critiques en termes de sécurité, avec un stockage sécurisé local et distant, et des concepts avancés de diodes de données.

Lire le communiqué de presseProtection de la propriété intellectuelle

Nous avons conçu des schémas de protection de la propriété intellectuelle personnalisés pour les micrologiciels et les logiciels, en intégrant des chaînes de confiance soutenues par une protection efficace de l'exécution.

A la clé, un produit intégré, verrouillé, qui garantit que le coût de la compromission de tout risque résiduel dépasse de loin la valeur de la propriété intellectuelle et des données internes.

USB armory

Nous sommes les ingénieurs d'USB armory : l'ordinateur sécurisé minuscule mais puissant pour les applications personnelles et d'entreprise. Nous intégrons et développons des modules de sécurité matérielle, des jetons de licence, des plateformes d'approvisionnement sécurisé et de nombreuses applications qui fonctionnent avec USB armory. Disponible avec des variantes personnalisées pour chaque besoin.

Lire la suiteARM® TrustZone®

Nous avons une expérience de classe mondiale dans l'évaluation, la conception et la formation pour des implémentations efficaces et sécurisées de TrustZone. Lorsqu'elle est traitée de manière experte, la technologie TrustZone peut entraîner des économies de production considérables en réduisant le nombre de numéros de pièces. Lorsque le conseil TrustZone est effectué au début de tout processus, des erreurs coûteuses sont évitées.

Page du projetData diodes

La ségrégation adéquate des domaines sensibles en matière de sécurité repose sur des couches de séparation robustes. Lorsque l'interconnexion est inévitable, des diodes de données peuvent être utilisées pour créer un flux unidirectionnel, interdisant la communication de domaines moins sécurisés vers des domaines plus privilégiés. Notre expérience de la mise en œuvre des diodes de données s'étend à des entreprises de renom dans le secteur du voyage, où nous avons fourni des solutions de pointe axées sur la sécurité humaine.

- Slide 2

- Slide 1

Projets de recherche

Vous souhaitez en savoir plus ?

Remplissez le formulaire, et nous vous contacterons dans les plus brefs délais.