ウィズセキュアの専門家によるガイド

ランサムウェアの仕組み、組織への影響、そして攻撃を防止したり、事後に回復するためにできることについて学びましょう。この記事では、サイバーセキュリティの先進企業であるウィズセキュアの実践的なヒントとベストプラクティスをご紹介します。

ランサムウェアとは?

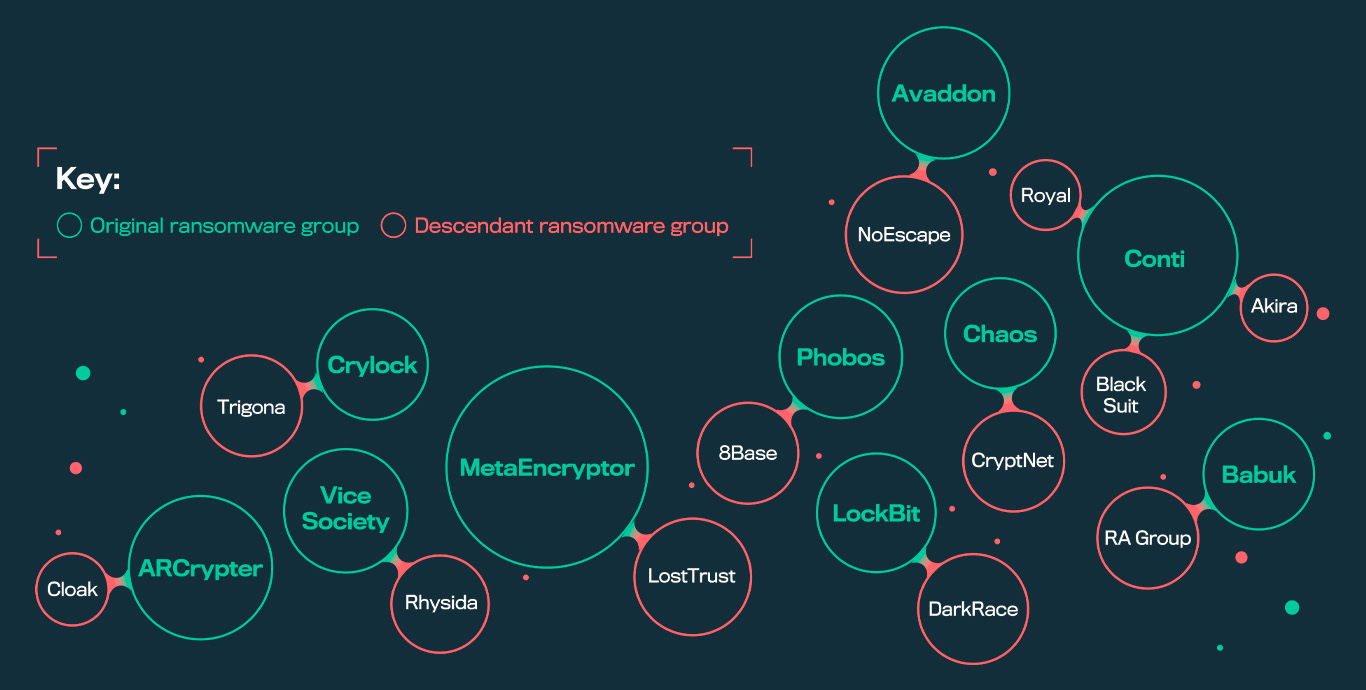

ランサムウェアとは、ユーザーのコンピュータまたはデータの制御を奪う悪質なソフトウェア(マルウェア)の一種です。ほとんどの場合、1つまたは複数のデバイスに保存されているデータを暗号化することによって実行されます。攻撃者は、正規ユーザーのアクセスを阻止してから、身代金を支払えばアクセスを復旧すると持ちかけます。過去10年間にわたって、こうした手口がサイバー犯罪者やその他の脅威アクターにとって、極めて効果的なオンライン恐喝の手段となっており、それがこの攻撃を仕掛ける主な動機となっています。

暗号化は、サイバー犯罪者が被害者を追い込む手段として最もよく知られていますが、最近では、暗号化する前に被害者のデータを盗んで漏えいさせるなど、二次的な恐喝手段も採り入れるようになっています。

ランサムウェア攻撃を識別する

組織がランサムウェア攻撃の被害に遭ったことを示す典型的な兆候としては、パフォーマンスの低下、クラッシュ、応答しないアプリケーションなど、システムの異常な動作があります。システムが暗号化された場合、ファイルやフォルダはアクセス不能になります。

ファイル拡張子の改ざん、デスクトップ要素の変更、セキュリティソフトウェアの無効化なども、ランサムウェアのインシデントの顕著な兆候です。さらに、異常なネットワークトラフィックや、変更された壁紙などの予期しないシステム変更などが見つかれば、疑いはさらに高まります。

こうした攻撃には、ポップアップやテキストファイルの形式で身代金要求文が添付され、復号化するための支払いを要求することが一般的です。

ランサムウェア攻撃の結果、何が起こりうるか?

ランサムウェアのインシデントは、たとえ身代金を支払わなくても、組織に深刻な財務的ダメージをもたらす可能性があります。攻撃によって業務が停止し、収益が失われることもあります。さらに、収益に直結するシステムでなくても、攻撃されたシステムがオフラインになることで、貴重な生産時間が失われます。

直接的な財務的損失に加えて、間接的なコストも発生します。組織は、時間内に攻撃を検知して阻止することができなかった場合、資金が逼迫していると業務を復旧するために必要なリソースを手当するのに苦労します。したがって、直接的であれ間接的であれ、財務上の損失は、ある部門から別の部門への予算の再配分を余儀なくされ、サービスの中断を招く恐れがあります。

ランサムウェア攻撃が成功すれば、事業活動が停止する可能性があるのは企業の規模や業界を問いません。ランサムウェアに感染すると、企業のビジネス上の利益が脅かされることが多く、それが犯罪者にとって身代金を支払わせるための圧力を掛けやすくしています。

多くの組織は、ITシステムとデータベースに依存して運用しています。顧客データを管理・保護する法的義務を負っている組織もあります。このような理由から、組織はしばしば、ランサムウェア感染を迅速かつ秘密裏に解決するために、身代金を支払わざるを得ないというプレッシャーにさらされます。

ランサムウェア攻撃の感染経路は?

ランサムウェア攻撃は、さまざまな経路を介して展開されますが、中でもフィッシングメールは、サイバー犯罪者が詐欺メールを使用して悪意のある添付ファイルやリンクを通じてマルウェアを配布する最も一般的な手口の1つです。

また、悪意のあるWebサイトやマルバタイジングも、Webブラウザやプラグインの脆弱性を悪用して、侵害されたサイトにアクセスしたユーザーを感染させる新たなベクターです。リモートデスクトッププロトコル(RDP)攻撃は、RDPが公開されているシステム上の弱いパスワードやデフォルトのパスワードを標的にして、不正アクセスやランサムウェアの展開を可能にします。ドライブバイダウンロードは、ユーザーが侵害されたWebサイトを訪れた時点で発生し、ユーザーが操作しなくてもマルウェアのダウンロードが開始されます。さらに、ソーシャルエンジニアリングによって、ユーザーをだまして悪意のあるリンクをクリックさせたり、悪意のあるソフトウェアをダウンロードさせたりするランサムウェアを配布することもあります。

ランサムウェア攻撃からエンドポイントとエンドユーザーを保護するには?

メーリングリストに登録する

ウィズセキュアのニュースやアップデートを購読して、業界をリードするプロフェッショナルから直接貴重な洞察を確認ください。