ハードルを上げる

犯罪者によるアカウントの悪用をさらに困難にする

今こそ、ElementsソリューションでMFAを使い始める絶好のチャンスです

WithSecure™ Elementsは、長い間多要素認証(MFA)をサポートしてきましたが、さらにオプションを追加しました。しかし、「なぜそれを使う必要があるのですか?」という質問を耳にすることがあります。この記事では、ユーザーアカウントに関連するリスクと、多要素認証の使用が推奨される理由について説明します。

アカウントリスクの簡単な説明

ユーザーがユーザー名とパスワードを使用してシステムにログインする際、たとえばブラウザーやパスワードマネージャーの脆弱性などにより、資格情報はすでに侵害されているかもしれません。

そして漏洩した資格情報は、一般にアクセス可能なリストに含まれているかもしれず、攻撃者がシステムに侵入するために使用する可能性があります。攻撃者がアクセスのための資格情報を持っている場合、彼らはサイトであなたになりすまし、あなたの名前で違法行為を行うことができます。彼らがあなたのアカウントにアクセスできた場合、そこに保存されている情報は、何の制限も無く悪用されてしまいます。

システムへの侵害はコストがかかる

非常に基本的な視点からは、アカウントが侵害された場合、侵入者がどのような損害を与えたかを調査するためには多くの時間と費用がかかります。たとえ彼らが何もしていないとしても、彼らの行動を調査することは非常に重要です。

個人データを含むデータ漏洩の可能性

多くのシステムでは、住所や電話番号などの付加的な情報がアカウント内に含まれています。攻撃者がこれらの詳細にアクセスできると、他にも多くの攻撃の可能性が開けます。個人を特定できる情報が多ければ多いほど、他の漏洩したデータとの相互参照が容易になり、さらに攻撃に晒されることになります。

そして、彼らが顧客情報の1部でも入手した場合、ランサムウェアキャンペーンなどの標的にされる可能性があります。

レピュテーションが毀損されると莫大なコストがかかる

攻撃者があなたの会社名でシステムにアクセスしたことを公表するだけで、会社の信頼は傷つきます。これによってあなたの顧客や見込み客が将来あなたの情報やビジネスを信頼しなくなる可能性があるため、あなたの会社のレピュテーションに大きな影響を与える可能性があります。

ウィズセキュアのCISOであるChristine Bejerascoは、次のように述べています。

「パスワードベースの攻撃は、私たちが観察した中で最も一般的で効果的な攻撃ベクトルの1つです。これらの攻撃は実行のコストが低く、攻撃者がどこに居ても行うことができます。これらが今でも効果的なのは、パスワードを唯一の認証方法として使用するサービスが未だに存在するためです。MFAは認証のためのレイヤーを追加するものですから、攻撃者が効果的な侵害を実行するためには追加の障害を乗り越えなければなりません。これにより攻撃にかかるコストが上昇するため、ほとんどのサイバー犯罪者にとって、この攻撃ベクトルは役に立たないものになります」

では、多要素認証(MFA)とは何でしょうか?

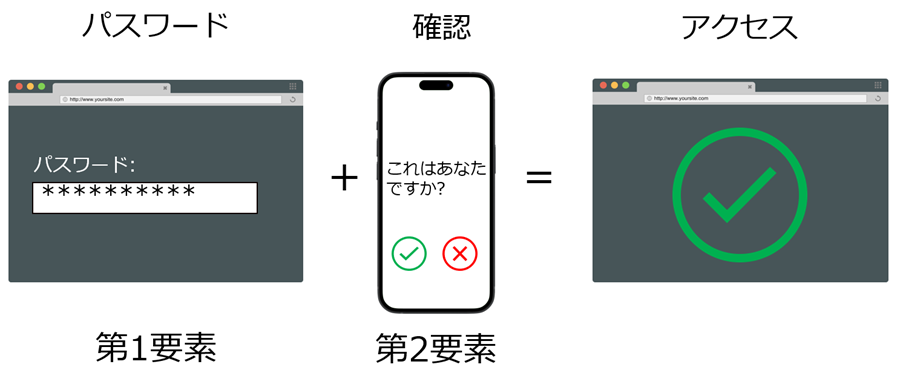

多要素認証(MFA:Multi-factor Authentication)は、2要素認証(2FA:Two-factor Authentication)という用語と混同されることもありますが、システムのログインプロセスにおいてセキュリティを強化する方法です。

基本的な原則は、サービスの認証においてユーザー名とパスワードを入力した後、システムがまったく異なる方法でセキュリティチャレンジを送信することで、こちらの認証も正常に完了する必要があります。別の方法でチャレンジを送信することにより、攻撃者はそちらにもアクセスする必要があるため、全体的なリスクが軽減されます。

これらのチャレンジは、多くの場合別のメールアドレスへのEメールやSMSメッセージ、またはAuthenticatorアプリケーションの形で行われます。

皆様も知らないうちにこの機能を使っているかもしれません。たとえば多くのオンラインサービスでは、「パスワードのリセット」ボタンをクリックするときにこれらのバリエーションを使用しています。多くの場合、コードをSMSで携帯電話に送信するか、設定したメールアドレスに送信し、続けるためにはそれをWebフォームに入力する必要があります。

これは、多くのソフトウェアベンダーやサービスベンダーがユーザーアカウントのセキュリティを強化するためにすでに使用しているものであり、ウィズセキュアのお客様もMicrosoft365、Google、さらには企業のVPN接続などのサービスですでに利用しています。

WithSecure™ ElementsでMFAを使用

WithSecure™ ElementsのMFAサポートには、次のオプションが含まれます:

Auth0 Guardian Multi Factor Authenticatorアプリケーションでのプッシュ通知

これにより、ボタンを1回クリックするだけで認証要求を承認できます。

Auth0 Guardian Multi-Factor Authenticatorアプリケーションは、Google Play と AppStore から入手できます。

Authenticatorアプリケーションを使用した確認コード

Authenticatorアプリケーションの例としては、Microsoft Authenticator、Google Authenticator、またはTOTPベースの認証システムがあり、モバイルデバイスでもコンピューターでも利用できます

6桁の認証コードがAuthenticatorアプリケーションに送信され、続けるためにはそれをログインダイアログに入力する必要があります。

ウィズセキュアでは、モバイルデバイスを必須とはしていません。これは多くの人にとって最良の選択肢ですが、コンピューターベースの認証アプリケーションも用意しています。

SMSを使用した確認コード

6桁の認証コードが、ユーザーが設定した携帯電話番号にSMSで送信されます。続けるためには、このコードをログインダイアログに入力する必要があります。

SMSメッセージの受信には追加料金が発生する場合があるため、プライマリの認証方法にアクセスできなくなった場合に備えて、このオプションをセカンダリの認証方法として使用することをお勧めします。

適切なパスワード管理とMFAの使用に関するヒント

ウィズセキュアでは、すべてのユーザーでMFAを有効にすることを強く推奨します。

- 認証機能を失うとElements Security Centerユーザーアカウントにアクセスできなくなるため、冗長性を確保するために、少なくとも2つのMFA方式を設定してください。

- 強力なパスワードを使用してください:強ければ強いほど良いです。たとえば、パスフレーズの使用を検討してください。これは使いにくいかもしれませんが、より安全です。強力なパスワードを覚えるのが難しい場合は、パスワードマネージャーを使用してパスワードを保存することを検討してください。

信頼できる企業であれば、たとえサポートのためであっても、パスワードを聞いてくることはありません。ですから、もしパスワードを聞かれても、回答を拒否してください。

- パスワードを書き留めたり、安全でないシステムに保存したり、他の人と共有したりしないでください。

Salesforceなどの多くのクラウドサービスプロバイダーは、ユーザーアカウントのセキュリティを強化するために、多要素認証の使用を強制しています。

すべてのElementsユーザーアカウントでMFAを設定していただくために、MFAがまだ有効になっていない場合にMFAを設定するようにユーザーに求めるプロンプトの表示が、まもなく開始されます。

また、他のサイトやサービスでもMFAを使用し、サイトごとに異なるユーザー名+パスワードの組み合わせを使用することをお勧めします